Przechwycenie wrogich rozkazów w trakcie działań wojennych może mieć ogromny wpływ na ostateczny wynik nadchodzącego starcia. Zdawano sobie z tego doskonale sprawę już w starożytności. Dlatego od tysiącleci używano różnego rodzaju szyfrów. Również Juliusz Cezar podczas podboju Galii kodował swoje wiadomości wysyłane do dowódców poszczególnych legionów. O tym jakiej metody używał antyczny rzymski wódz pisze Przemysław Słowiński w książce pt. Geniusze szyfrów.

Gajusz Juliusz Cezar żył w latach 102–44 p.n.e. Był jedną z najważniejszych i najbardziej wpływowych postaci w starożytnym Rzymie.

Reklama

Spuścizna Juliusza Cezara

Odniósł imponujące sukcesy zbrojne na północ od Alp, pokonał Helwetów, Germanów i stłumił wielkie powstanie Galów pod przywództwem Wercyngetoryksa.

Ugruntował władzę Rzymu na całym wielkim obszarze od Renu aż po Pireneje. Wyprawiał się nawet dalej – do Brytanii i za linię Renu, na ziemie germańskie. W 49 roku p.n.e. przekroczył rzekę Rubikon, co było naruszeniem prawa rzymskiego i wywołało wojnę domową z senatorem Pompejuszem.

To wydarzenie dało początek jego marszowi na Rzym i zdobyciu władzy dyktatorskiej. Wprowadził też kalendarz juliański, który był udoskonaleniem wcześniejszego kalendarza rzymskiego. Ten system podziału roku był używany przez wiele wieków i stał się podstawą dla współczesnego kalendarza gregoriańskiego.

Reklama

Szyfr stosowany przez starożytnych Rzymian

Pod koniec życia Cezar zaczął spisywać pamiętniki zatytułowane Commentarii de bello Gallico („O wojnie galijskiej”). Dzieło owo, oprócz tego, że posiada niewątpliwą wartość historyczną, zawiera informacje będące ciekawostką dla kryptografów.

W liście wysłanym przez Cezara do jego legata Kwintusa Tulliusza Cycerona, obleganego przez galijskie wojska i poważnie rozważającego kapitulację, znajduje się opis używanego przez autora O wojnie galijskiej w czasie wojen z Galami (dzisiejsza Francja i Belgia) tzw. szyfru podstawieniowego.

Sama ta metoda znana była jednak w starożytnym Rzymie już wcześniej. Szyfrowanie wiadomości polegało w niej na przestawieniu liter alfabetu o trzy miejsca w prawo. Dzięki temu A zamieniało się w D, B w E i tak dalej. Poza tym Cezar bardzo często w swojej korespondencji zastępował litery rzymskie – greckimi, przez co tekst wiadomości stawał się dla niewtajemniczonych jeszcze bardziej niezrozumiały (…).

Ostatnie trzy znaki alfabetu, X, Y i Z, nie posiadają przesuniętych o trzy pozycje następników, dlatego w szyfrze Cezara przyjęto zasadę, iż alfabet „zawija się” i za literą Z następuje znów litera A. Teraz bez problemu znajdziemy następniki: X → A, Y → B i Z → C. W ten sposób na przykład wiadomość o treści „Cesar” przekształca się w „Fhvdu”. (…)

Wielkie historie co kilka dni w twojej skrzynce! Wpisz swój adres e-mail, by otrzymywać newsletter. Najlepsze artykuły, żadnego spamu.

Inspiracja dla kolejnych szyfrów

Współcześni kryptografowie określają wprawdzie ten szyfr pogardliwie mianem „alfabetu szyfrowego”, gdyż do jego odczytania wystarczy przestawić litery na ich właściwe miejsca, tj. o trzy pozycje w lewo.

Ten sposób kodowania jest tak prosty, że jego złamanie nie wymaga specjalistycznej wiedzy ani narzędzi – trzeba tylko wykonać ręczne przetestowanie wszystkich 25 (w przypadku alfabetu łacińskiego) możliwych przesunięć lub zastosować automatyczne narzędzia do łamania szyfrów, ale w tamtych czasach znakomicie spełniał on swoje zadanie: był prostoty i skuteczny.

Reklama

Poza tym szyfr Cezara stał się w przyszłości fragmentem bardziej złożonych systemów kodowania, takich jak np. szyfr Vigenère’a (…). Istnieją również źródła mówiące o tym, że Cezar używał dużo bardziej skomplikowanych systemów szyfrowania.

Adoptowany syn Cezara Oktawian August używał szyfru z przesunięciem o jedną literę w prawo, przy czym zamiast podówczas ostatniej w alfabecie litery X pisał podwójne A, o czym donosił w dziele De Vita Caesarum: Divus Augustus żyjący w latach 69–130 rzymski pisarz Swetoniusz (Gaius Suetonius Tranquillus). „Ilekroć posługuje się szyfrem, B stawia zamiast A, C zamiast B, i w tenże sam sposób umieszcza następne litery, zamiast X – podwójne A”.

Szyfr Cezara z przesunięciem o jedną literę w lewo został zastosowany również na odwrocie mezuz do zakodowania hebrajskich imion Boga (możliwych do odczytania po odwróceniu pergaminu o 180°, by zachowana została kolejność liter po drugiej stronie).

Jest to najprawdopodobniej pozostałość z czasów, gdy Żydom nie wolno było posiadać mezuz. Natomiast same litery kryptogramu zawierają boskie imię, co miało chronić posiadaczy owych skrzyneczek przed złymi mocami.

Wielkie historie co kilka dni w twojej skrzynce! Wpisz swój adres e-mail, by otrzymywać newsletter. Najlepsze artykuły, żadnego spamu.

W XIX stuleciu szyfrem Cezara posługiwali się kochankowie komunikujący się ze sobą potajemnie za pomocą drobnych ogłoszeń zamieszczanych na łamach brytyjskiego „The Times’a”. Szyfru tego używały także w tej samej formie, do komunikowania się ze swymi klientami, prostytutki w krajach, w których uprawianie nierządu było zabronione.

Wykorzystywany jeszcze w XX wieku

Ba, jeszcze w wieku XX, w czasie I wojny światowej, korzystała z niego armia rosyjska, posługując się czasami szyfrem Cezara jako zamiennikiem bardziej skomplikowanych systemów kodujących, które były zbyt trudne do opanowania dla rosyjskiego wojska (dzięki temu niemieccy i austriaccy kryptoanalitycy nie mieli większych problemów z odczytaniem kodowanych w ten sposób wiadomości).

Reklama

Szyfr Cezara używany jest także współcześnie, a nawet można powiedzieć, że przeżywa swoją drugą młodość. Ma chociażby zastosowanie w zabawkach typu secret decoder ring (dwa przylegające i obrotowe względem siebie pierścienie z nadrukowanymi kolejnymi literami alfabetu).

11 kwietnia 2006 roku, po 43 latach poszukiwań, włoska policja schwytała wreszcie jednego z szefów sycylijskiej mafii nazwiskiem Bernardo Provenzano. Było to możliwe częściowo dzięki kryptoanalizie jego wiadomości zakodowanych odmianą szyfru Cezara. Włoska prokuratura zarzuciła mu udział lub zlecenie 127 morderstw!

Provenzano do szyfrowania używał liczb, zastępując literę „A” cyfrą „4”,„B” – „5” itd. Nie bez powodu chyba inny mafioso, Luciano Leggio, powiedział o nim, że „strzela jak Bóg, ale mózg ma jak kurczak”.Natomiast szyfr z przesunięciem 13, czyli tzw. ROT 13, polega na zamianie każdego znaku alfabetu łacińskiego na znak występujący na 13. pozycji po nim, przy czym wielkość liter nie ma przy przekształcaniu znaczenia.

Stosowany jest jako prosta metoda ukrycia treści (na przykład puent dowcipów i zakończeń fabuły – tzw. spoilerów) w systemach Unix Time-Sharing System – rozwijanych od 1969 roku w Bell Labs przez Dennisa Ritchie i Kena Thompsona. W latach 70. i 80. ubiegłego stulecia system ten zdobył bardzo dużą popularność, co zaowocowało powstaniem wielu jego odmian i licznych implementacji.

Część z nich, w szczególności Linux, BSD oraz macOS, jest w użyciu do dziś. Ponadto ROT 13 miał jeszcze jedną ważną zaletę – zaszyfrowany za jego pomocą tekst przechodził przez wszystkie filtry wyszukujące niedozwolone słowa lub frazy. Dopiero późniejsze wersje filtrów „nauczyły się” radzić sobie z tak prostym szyfrem.

Źródło

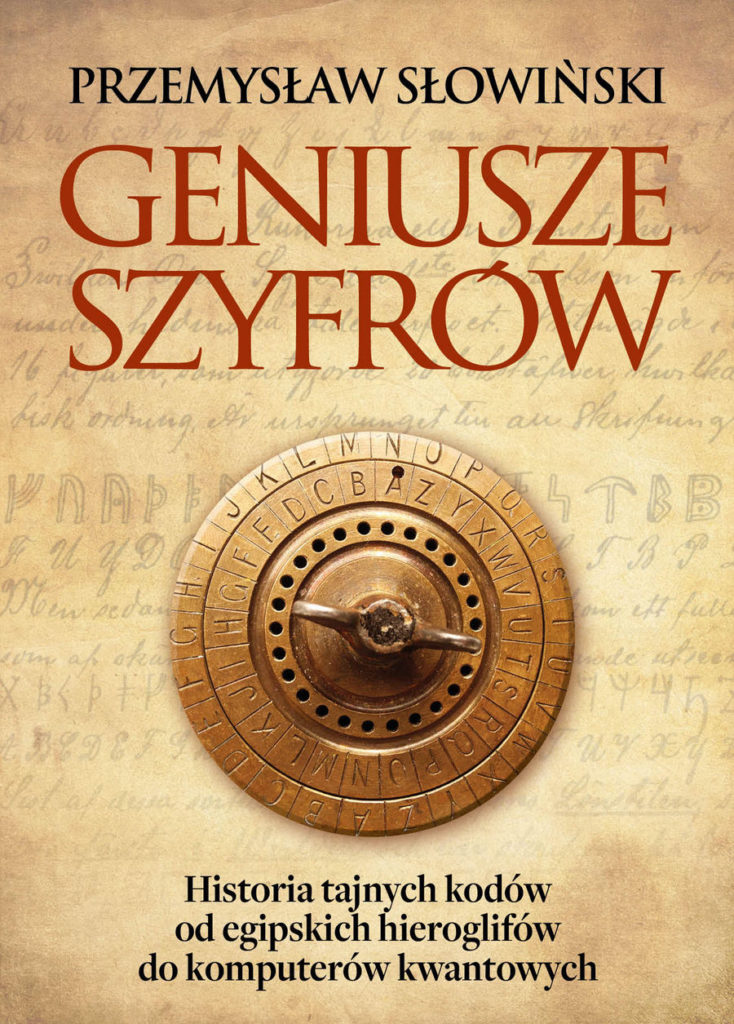

Tekst stanowi fragment książki Przemysława Słowińskiego pt. Geniusze szyfrów. Historia tajnych kodów od egipskich hieroglifów do komputerów kwantowych. Książka ukazała się w 2024 roku nakładem wydawnictwa Zona Zero.

Tajemnice kryptologi, które zmieniły bieg historii